(last update: 01.12.2023)

Für den „normalen“ Anwender spielen die Themen Sicherheit der Daten („Wer kommt an meine Daten ran“?) und Backups („Wie bekomme ich die Daten im Schadensfall wieder“?) keine zentrale Rolle. Auch wenn die große Mehrheit kein papierloses Büro anstrebt: Sensible und wichtige Daten tummeln sich ausreichend auf nahezu jedem Computer. Handelt es sich zudem um einen portablen Computer (Notebooks), besteht zudem die Gefahr, dass das ganze Gerät inkl. aller Daten abhanden kommt.

Die jüngste Vergangenheit hat ausreichende Beispiele gezeigt, wie sicher oder unsicher die Daten von jedermann sind, insbesondere:

- Verschlüsselungstrojaner (z.B. Locky): Zugriff auf Daten auf den eigenen Geräten

- Gehackte Anbieter von Onlinespeicher: Bildveröffentlichungen von Promis

- Geheimdienstaktivitäten: Überwachung / Zugriff auf Speicherdienste

Im folgenden Artikel wird gezeigt, wie jeder Heimanwender mit relativ einfachen Mitteln und mit wenig Aufwand eine Sicherheitsstrategie entwickeln kann, die seinen eigenen Bedürfnissen entspricht. Die Hauptschritte sind:

- Festplatte(n) verschlüsseln

- Auswahl eines Backup /Sync Tools

- Auswahl des Kopier-Ziels Intern

- Auswahl des Kopier-Ziels extern

- Datencontainer und verschlüsselte Daten anlegen

- Nachdenken

Die Einstellung (Konfiguration) dieser Tools ist nicht Inhalt der Ausführung.

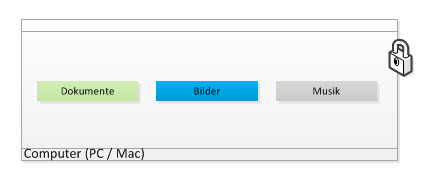

Folgende wesentlichen Inhalten wird es auf jedem PC geben, auf die entsprechend eingegangen werden soll: ![]()

Die Priorität muss allerdings jeder für sich bestimmen so dass die entsprechenden Maßnahmen analog anzuwenden sind.

Basics: Die Sicherheit auf dem Gerät selbst / Festplattenverschlüsselung

Über Virenscanner, AdWare-Scanner oder Firewalls soll an dieser Stelle nicht diskutiert werden: Hierzu gibt es ausreichende Informationen im Netz.

Stellen Sie sich mal die folgende Situation vor: Ihnen wird in der Uni ihr Laptop gestohlen. Können Sie jetzt ruhig schlafen, weil ja niemand ihr Login kennt? Was hindert denn daran, das Gerät gar nicht zu starten und stattdessen aufzuschrauben, die Festplatte herauszunehmen und dann an externes Gerät an einem beliebigen PC auszulesen. Einfacher geht es kaum.

Deshalb: Verschlüsseln Sie ihre Festplatte! Jedes moderne Betriebssystem unterstützt dieses Funktion. Bei Windows kommt es ggf. auf die Windows-Version an.

Bei MacOS heißt diese Funktion FileVault und kann einfach in den Systemeinstellungen angeschaltet werden. Das Windows-Pendent nennt sich Bitlocker. Es gibt darüber hinaus auch Tools von Drittanbietern.

Verschlüsseln Sie die gesamte Festplatte. Haben Sie mehrere Partitionen, müssen Sie bspw. unter Windows jede Partition entsprechend auswählen. Nutzen Sie ein starkes Passwort.

Sobald die Festplatte verschlüsselt ist (und das kann dauern), sieht ihr System jetzt so aus. Alle ihre Daten auf diesem Laufwerk sind durch eine Hardware-Verschlüsselung mit Passwort geschützt:

Von jetzt an muss bei jedem Systemstart das Festplattenkennwort angegeben werden. Das einfache Auslesen der Festplatte ist damit ab sofort nicht mehr möglich.

Sicherung von Dateien

Jeder hat schon mal Daten auf USB Sticks oder externen Festplatten durch manuelles Kopieren gesichert. Nachteil solcher Sicherungen ist aber, dass sie nicht regelmäßig stattfinden und bei Bedarf genau die Sachen fehlen, die benötigt werden. Eine automatisierte Lösung muss her.

Tools

Auf dem Markt gibt es diverse Tools zum Kopieren von Daten, z.B.

- TerraCopy (Win, Mac)

- UltraCopier (Win)

- FastCopy (Win)

- Goodsync (Win, Mac)

- FreeFileSync (Win, Mac)

- SyncBack (Win)

Welches Tool geeignet ist, ist wieder Geschmacksfrage. Allerdings kann hier GoodSync aufgrund seiner Funktionalität und Performance uneingeschränkt empfohlen werden.

Backup oder Synchronisation (Sync)?

Bevor es an die Einrichtung eines ersten Kopierjobs geht, ist zu klären, welche Sicherung man erreichen will. Eine Synchronisation dient dazu, ein genaues Abbild eines Verzeichnisses anzulegen. Das Zielverzeichnis wird also immer genau so aussehen, wie das Quellverzeichnis. Eine Zwei-Wege Synchronisation berücksichtigt auch Änderungen im Zielverzeichnis. Löschungen oder neue Dateien werden von dort auch wieder zurückgespielt. Eine solche 2-Wege-Synchronisation bietet sich also an, wenn man mehrere Geräte mit dem gleichen Stand aktuell halten möchte.

Nachteil: Eine versehentlich gelöschte Datei wird ebenfalls auf der Sicherung gelöscht. Hier hilft nur ein zusätzliche Backup oder die Nutzung von Dateiversionen, so dass auch die n letzten Dateiversionen gespeichert werden.

Ein Backup ist dagegen ist eine reine Einbahnstraße: Alle Daten werden vom Quell- auf das Zielverzeichnis kopiert. Gelöschte Dateien werden i.d.R. nicht weiter berücksichtigt, so dass diese noch immer im Zielverzeichnis liegen. Geänderte Dateien überspielen -wie auch im Sync- die bisherige Datei. Auch hier hilft wieder die Dateiversionierung.

Wohin kopieren: Interne Ziele

Nun geht es an die Festlegung des Kopierziels. Auch hier bieten sich wieder unterschiedliche Möglichkeiten an:

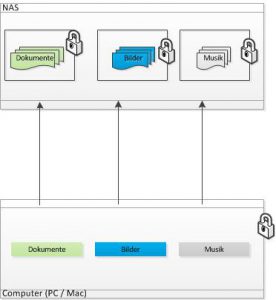

Wenn Sie über eine zweite Festplatte im System verfügen, beginnen Sie hiermit und richten Sie mir ihrer gewählten Software ein erstes Backup ein. Anderenfalls (oder ggf. zusätzlich) können Sie die Daten auf einer NAS (Network attached storage, insb. Synology oder QNAP) ablegen.

Somit sollte es bisher folgenden Ablauf geben:

Sie können darüber hinaus auch Dateien in sogenannten Containern speichern. Damit ist es möglich, einen Snapshot der Daten zu einem Zeitpunkt zu sichern und den Container zu verschlüsseln. Nur wer das gleiche Tool verwendet und das Passwort kennt, kann etwas mit den Daten anfangen. Eine solche Möglichkeit bietet sich für Intervall-Sicherungen an:

Wohin Kopieren: Externe Ziele

Auch wenn es mit Sicherheit worst-case-Annahmen sind: Niemand ist vor Diebstahl, Feuer oder Naturgewalten (Überschwemmung, Sturm) geschützt. Bei allen zuvor beschriebenen Sicherungen befinden sich alle Daten physisch am gleichen Ort. Werden die Originaldateien vernichtet oder kommen diese abhanden, trifft gleiches für die Sicherungen zu.

Sie sollten daher darüber nachdenken, die Datensicherung auch auf das Internet auszudehnen. Bei der Wahl des Online-Speichers spielen viele Aspekte aber insb. Preis und Sicherheit eine Rolle.

Für welchen Anbieter Sie sich auch entscheiden: Kopieren Sie nie unverschlüsselte Daten in die Cloud. Es gibt verschiedene Maßnahmen, die Sie nutzen können, um Ihre Daten zu schützen, auf die nachfolgende eingegangen werden soll:

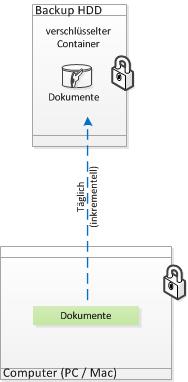

Verschlüsselter Container

Der bereits oben angelegte Container ist verschlüsselt und kann daher auch im Netz abgelegt werden. Hierfür bietet sich die Überwachung des Verzeichnisses an, in dem die Container gespeichert werden. Sobald eine neue Container-Version angelegt wird, übernimmt das Backuptool die Speicherung in der Cloud, so dass der vorherige Prozess um eine weitere Komponente erweitert wird:

Direkte, verschlüsselte Kopie

Liegen die zu sichernden Daten noch nicht in einem verschlüsselten Container vor, können einige Backup-Tools die Verschlüsselung während des Kopiervorgangs selbst vornehmen. Besondern interessant sind Funktionen, die nicht nur die Datei selbst, sondern auch die Dateinahmen verschlüsseln. Sollte jemand Zugriff zu Ihrem online-Speicher bekommen, sieht er dann z.B. folgendes:

Aus den oben genannten Grundinformationen können Sie sich also ein eigenes Sicherungs- und Synchronisierungskonzept erstellen, welches im Ergebnis beispielsweise so aussehen könnte:

Mir ist klar, dass in der Kürze nur wenige Aspekte und auch nur recht oberflächlich betrachtet werden können. Das war aber auch nicht das Anliegen. Vielmehr soll der Artikel einen Anstoß geben, über die verschiedenen Möglichkeiten einer sinnvollen Datensicherung nachzudenken.

Bitte bedenken Sie, bei allem was Sie hier tun:

- Es gibt keine absolute Sicherheit

- Es gibt viele Aspekte, die die Sicherheit der Daten wieder einschränken oder gar aufheben können (Trojaner, Spyware, Keylogger, falsche Bedienung, Geheimdienste, Kriminelle usw.)

- Beschäftigen Sie sich mit den Themen: Sie müssen hier nicht der Beste der Besten werden. Aber Sie müssen verstehen, was Sie da tun.

- Machen Sie nicht mich verantwortlich 😉