(last update: 01.12.2023)

Intro

Verfolgt man Diskussionen zu diesem Thema im Internet, merkt man recht schnell, dass es unterschiedliche Interpretation vom „papierlosen Büro“ gibt. Meist erschöpfen sich die Ausführungen aber in der Digitalisierung von Papier. Aber was ist, wenn man eine Datei vorliegen hat: Wie findet man man die Daten? Und wie kann man sicher sein, nichts zu verlieren? Nachfolgend soll ein etwas umfassenderer Ansatz skizziert werden, der sich in mehr als 10 Jahren aus verschiedenen Ansätzen entwickelt hat. Keine der nachfolgenden Ausführungen erhebt Anspruch auf Vollständigkeit oder alleingültige Setup für jedermann. Dabei sollen aber auch diverse Tools und Strategien vorgestellt werden, die einem helfen, dem Papierlosen Büro näher zu kommen.

Storyline

Wie kommt man an ein digitales Dokument

Papier vermeiden

Um gleich mit eine Phrase zu starten: Der wichtigste Schritt, um Papier zu vermeiden ist, es erst gar nicht zu bekommen. Stellen Sie soweit wie möglich jede Kommunikation auf elektronische Kommunikation (Email, Web-Download) um. Das betrifft insbesondere:

- Rechnungen

- Telekommunikation (Handy, Telefon, Kabel etc)

- Online-Käufe

- Vertragsangelegenheiten (Versicherungen, Abo-Verträge, etc)

- Bankangelegenheiten

- Kontoauszüge

- Kreditkartenabrechnung

- Wichtige Kommunikation

Heute bieten fast alle genannten Vertragspartner elektronische Optionen an, die Sie hier einfach nutzen können.

Weiter unten gibt es auch einige Tipps nutzen, die Ihnen helfen, das Sortieren der Daten zu automatisieren.

Papier erfassen

Selbstverständlich ist es unmöglich, komplett auf elektronische Kommunikation umzustellen. Insbesondere Vertragsangelegenheiten und Behördenpost werden vielfach nur als klassische Post zugestellt.

Format:

Sicherlich, es gibt viele mögliche Formate, wie ein Dokument abgelegt werden kann. Im Folgenden wird aber auf nur auf PDF im allgemeinen eingegangen. Genauer gesagt ist das Mittel der Wahl PDF/A, da dieses auch für die Langzeitarchivierung zertifiziert ist. Außerdem ist PDF nicht ohne weiteres veränderbar aber durchsuchbar.

Reine Bildformate (BMP, JPG etc) werden hier aufgrund des Fehlens der vorgenannten Eigenschaften nicht weiter betrachtet.

Hardware:

Hier bieten sich unterschiedliche Möglichkeiten zur Erfassung an:

| Menge |

Handy |

Einfacher Scanner |

Dokumenten-Scanner |

| Sehr gering |

x |

X |

X |

| mittel |

– |

X |

X |

| hoch |

– |

-/x |

X |

Jedes Smartphone bietet heute die Möglichkeit, Dokumente zu fotografieren und als PDF abzulegen. Allerdings gibt es hier meist mehrere Einschränkungen (Qualität, PDF-Version, OCR etc), so das sich diese Methode nur für ein sehr geringes Aufkommen oder als Ergänzung anbietet.

Einfache Scanner mit oder ohne automatischen Einzug bieten hier in der Regel bessere Qualität. Ein Einzug (ADF) erhöht den Komfort, so dass mehrere Seite direkt nacheinander eingezogen und gescannt werden können.

Die beste Qualität und Leistung bieten i.d.R. echte Dokumentenscanner. Diese bieten zwar keine Auflagenfläche (zB für Scans eines Buches), dafür arbeiten die Einzüge sehr genau, schiefe Einzüge werden meist vermindert oder korrigiert, Vorder- und Rückseiten können gleichzeitig erfasst werden und die Scanner schaffen viele Seiten in der Minute.

Welchen Dokumentenscanner Sie einsetzen, hängt in erster Linie davon ab, welche Kapazität benötigt wird, wie hoch das Budget ist und welche Features benötigt werden (insb. Duplex, WLAN, Geschwindigkeit, Betriebssystemunterstützung usw.).

Ein gutes Preis-Leistungsverhältnis bieten hier z.B. Scanner von Canon oder Fujitsu.

(Erfassungs-) Software:

(Dokumenten-) Scanner bringen die erforderliche Software zur Erstellung von PDFs sowie zur Steuerung des Scanners mit. Damit können alle Grundfunktionen entsprechend administriert werden.

Canon liefert beispielsweise die Software CaptureOneTouch, die recht umfangreich ist, was aber die etwas wirre (und wirr übersetzte) Oberfläche nicht vermuten lässt:

Besonders hilfreich ist das Anlegen von sogenannten Scan-Profilen. Hier kann man die meistgenutzten Scan-Prozesse festlegen:

- Einseitiges Scannen und Einzelseiten speichern

- Alle Vorderseiten zu einem Dokument zusammenfassen

- Vorder- und Rückseite erfassen und jeweils als Einzelseiten zusammenfassen

- usw.

Zudem kann man jedem Scanprofil auch die Einstellungen zur Zieldatei mitgeben, insbesondere:

- Auflösung (hier reicht meist 200 dpi)

- Kompression (hier sollte Probiert werden, welcher Wert den besten Kompromiss zwischen Speicherplatz und Qualität wiedergibt)

- PDF Eigenschaften (siehe oben: Durchsuchbare PDF Datei, am Besten PDF/A, Autor, Verschlüsselung etc)

- Namenskonvention bei automatischer Benennung

- Helligkeitseinstellungen und sonstige automatische Korrekturen

Datei bearbeiten

Zudem gibt es Software, die darüber hinaus verwendet werden kann, Presto! oder Paperport sind hier Beispiele, wie durch einfaches Ziehen und Aufeinanderstapeln Daten organisiert werden können. Inwieweit diese Tools aber darüber hinaus zusätzlichen Nutzen bieten, muss jeder für sich entscheiden.

Komplexere Bearbeitungsschritte können mit Profi-Software wie Adobe Acrobat (nicht Reader) erledigt werden. Hier ist aber fraglich, ob ein so mächtiges Tool im Kontext „Paperless Office“ wirklich benötigt wird.

Einfachere Bearbeitungen wie das Hinzufügen von Kommentaren, Ausfüllen von Formularfeldern etc könen aber auch mit einfachen PDF-Readern erledigt werden. Hier eine Auswahl:

- Nitro PDF

- Tracker PDF X-Change Editor (früher X-Change Viewer)

- CutePDF Professional

- Foxit

- Sumatra PDF

Papier richtig wegwerfen

Die Überschrift klingt für Sie komisch? Gut, denn dann gehören Sie wohl nicht zu den Personen, die Ihre analoge Post (=Papier) einfach wegwerfen. In einer post-Snowden-Welt gibt es bereits ausreichend Gründe, auch in der realen Welt möglichst wenig Datenmüll zu hinterlassen. Darüber hinaus gibt es aber auch genügend andere Gründe (Ausspähen oder einfach nur neugierige Nachbarn), Dokumente richtig zu vernichten. Oder wissen Sie, auf welche Müllhalde demnächst jemand Ihre Briefe liest, weil diese offen rumflattern?

Sicherlich müssen Sie nicht dem Standard einer militärischen Einrichtung folgen, aber es genügt eben auch nicht, Papier einfach nur ein- oder zweimal zu zerreissen.

Nutzen Sie einfach einen Papiershredder (oder auch Aktenvernichter). Dabei ist es egal, ob Sie einen Aufsatzshredder oder einen Shredder mit eigenem Fangkorb nutzen:

Aufsatzshredder:

Komplettshredder:

Wichtig ist einzig, wie groß die Reststücke sind, die der Shredder produziert. Wie überall gibt es auch hier Einstufungen nach Sicherheitsklasse, die Sie auf Wikipedia nachlesen können.

Die Streifen sollten dabei nicht zu breit sein und auch quer geteilt werden (cross-cut). Als Privatperson sind Sie mit Sicherheitsstufe 3 auf der sicheren Seite.

Und sollten Sie ein höheres Aufkommen haben, achten Sie darauf, dass der Shredder auch viele Seiten auf einmal schafft und nicht nach 5 Minuten bereits wegen Überhitzung abschaltet.

Datenspeicherung und Namenskonventionen

Es gibt grundsätzlich zwei Möglichkeiten, wie gescannte Daten gespeichert werden.

- File-System: also die Ablage in einer Verzeichnisstruktur in einer beliebigen Verschachtlungstiefe

- In einer datenbankbasierten Software-Lösung (z.B. Devonthink)

Beide Lösungen haben Ihre Vor-und Nachteile, auf die hier gar nicht vertiefend eingegangen werden soll. Für mich überwiegen die Nachteile einer proprietären Lösung, bei der niemand weiß, wie lange der Support noch existieren wird, ob man die Daten auch in 10 oder 20 Jahren lesen können wird und die Bindung an eine Software spricht auch gegen diese Nutzung. Zugegeben, das ist eine ziemlich verkürzte Darstellung, aber hier soll auch nicht der Hauptfocus des Artikels liegen).

Wenn es um die Einrichtung einer Struktur geht, sollten Sie sich überlegen, welche Clusterung wirklich sinnvoll ist. Über die Jahre werden sehr viele Dokumente zusammenkommen und nicht alles wird über Volltextsuche zu finden sein. Daher ist ein Ansatz erforderlich, der eine sinnvolle Struktur bietet, die auch Erweiterungen zulässt, ohne dass es später eines Komplettumbaus der Verzeichnisstruktur bedarf. Sinnvoll ist eine grobe Einteilung nach Themengebiet und darunter weitere Verästelungen. Sie sollten sich auch überlegen, welche Reihen- oder Rangfolge verwendet werden soll, wenn ein Dokument in mehrere Kategorien fällt (bsp: „Autoversicherung“ könnte in Auto oder Versicherung fallen).

Hier ein Beispiel:

Selbstverständlich müssen Sie die Inhalte Ihren Bedürfnissen anpassen. Die grobe Darstellung hat sich aber grundsätzlich bewährt: Die Dokumente sind sinnvoll nach Themengebieten zusammengefasst. Die entsprechenden Unterordner nach weiteren Merkmalen und letztendlich nach Jahreszahlen lässt es zu, dass Daten einfach wiederzufinden sind und auch eine gewisse Historie für einen bestimmte Vorgänge auch später wieder rekonstruiert werden kann. Zudem bieten diese Darstellung weitere Vorteile:

- Verzeichnisstrukturen sind nicht an bestimmte Software oder Betriebssysteme gebunden

- Sie spiegeln ein gewisses eigenes Ordnungssystem ab

- Bei Bedarf können alte Ordner archiviert werden (dazu später mehr)

- Auch Dritte finden sich schnell zurecht

- Einzelne Dateien oder Verzeichnisse können schnell verschoben oder versendet werden

Auch über die Namenskonvention der Dateien müssen Sie sich recht früh Gedanken machen. Die Daten sollen wieder auffindbar sein und es wäre schon ziemlich ärgerlich, wenn z.B. die Rechnungen Ihres Arztes jedes mal anders heißen. Eine saubere Datenbenennung ist zudem das A&O einer Automatisierung.

Wie überall gilt: Jeder wird seine eigene Logik bei der Dateibenennung haben. Wichtig ist nur, dass man seiner eigenen Konvention stringent folgt.

Hier ein paar Vorschläge:

Eine Konvention für Rechnungen (größere Anschaffungen oder Ärzte könnte so aussehen)

RE <Geschäft> <Gegenstand> <Datum>.pdf

Beispiele dazu:

- RE Saturn wg Satellitenanlage 2016-05

- RE ZA Dr. Salem 2016-03

Vorteil: Haben Sie beispielsweise mehrere Dateien zu einem Thema (hier dem Arztbesuch) in einem Jahr, stehen alle Daten zu diesem Arzt untereinander und zwar nach Datum sortiert. Beginnen Sie dagegen mit dem Datum, müssen Sie je nach Anzahl der Daten pro Verzeichnis intensiver suchen, ob es weitere Dateien zu diesem Vorgang gibt. Haben Sie sogar mehrere Dateien für einen Monat, dann können Sie den Tag anhängen – das amerikanische Datenformat eignet sich an dieser Stelle hervorragend für Sortierungen im Verzeichnis.

Weitere (sinnvolle) Abkürzungen helfen, den Gegenstand der Datei besser zu beschreiben, ohne die Dateinamen zu lang werden zu lassen. Beispiele:

- ZA /ZAe: Zahnarzt / Zahnärzte

- KiGa: Kindergarten

- DRV: Deutsche Rentenversicherung

Archivierung

Eine Archivierung kann sich lohnen, wenn sich im Laufe der Zeit sehr viele Dokumente angesammelt haben und die Übersichtlichkeit leidet oder wenn die Backupvorgänge aufgrund der vielen Dateien zu lange dauert. Grundsätzlich ist zu empfehlen, im Archiv die bisherige Datenstruktur beizubehalten. Ob die Daten dann gezippt werden oder nicht, bleibt jeden selbst überlassen. Das Erstellen des Archivs selbst kann manuell oder via Goodsync (siehe unten) auch automatisch erfolgen, indem die Daten aber nicht kopiert sondern verschoben werden, die ein bestimmtes Alter überschritten oder einen bestimmten Timestamp im Dateinnamen haben.

Automatisierung (Mac only)

Die nachfolgenden Ausführungen beziehen sich auf MacOS. Die Idee können auch in Windows umgesetzt werden, allerdings kommen dann andere Tools (z.B File Juggler) zum Einsatz.

Kaum jemand wird jedes Dokument bei Erhalt sofort scannen und ablegen. Vielmehr sammelt sich erst einmal einiges an und wird dann (meist wenn es sich gar nicht mehr hinausschieben lässt) bearbeitet. Oft werden dabei die gleichen Dokumente anfallen, wie im Monat zuvor. Gleiches gilt für den Empfang von Dokumenten via Email: Hier werden monatliche Rechnungen der Standardfall sein. Daher kann es sich durchaus lohnen, einzelne Prozessschritte -insbesondere die Benennung und Speicherung von Dokumenten – zu automatisieren.

Automatisierung von Email-Anlagen:

Sie erhalten regelmäßige Emails mit Anhängen und möchten die Anhänge automatisch in die richtigen Verzeichnisse gelegt bekommen? Und gleich den richtigen Namen zu verwenden wäre auch nicht schlecht?

Dann probieren Sie doch mal folgendes aus (das Beispiel bezieht sich auf eine Rechnung, die Sie von der Telekom bekommen):

Bevor Sie loslegen: Laden Sie das folgende Apple script Save_Attachment.scpt und passen Sie den Pfad für attachmentsFolder an. Damit definieren Sie, wo die Anhänge gespeichert werden. Das Script muss in das Script Verzeichnis kopiert werden.

- Legen Sie in Apple Mail eine Email-Regel an, die auf alle Emails mit dem Absender <Telekom> und die einen Anhang haben, reagiert.

- Als Aktion wählen Sie <Apple Script ausführen> und wählen das o.a. Script aus. Wenn Sie hier kein Script sehen, haben Sie das script noch nicht in das korrekte Verzeichnis kopiert.

- Zum Test klicken Sie auf eine bereits empfange Email des gewünschten Typs und klicken Sie (rechte Mousetaste) auf „Regeln anwenden“. Sie sollten jetzt im angegebenen Verzeichnis einen neuen Ordner sehen, der den Namen ihrer Email-Regel trägt. In dem Ordner sollte sich der Anhang der Email befinden

- Laden Sie das Tool Hazel. Das wird zukünftig die Schaltzentrale für Ihre Automatisierung sein.

- Definieren Sie die Überwachung des neuen Ordners und die entsprechende Regel. Dabei können Sie von einfachen bis komplexen / verschachtelten Regeln alles definieren.

(Auf der Herstellerseite und auch bei Google erhalten Sie ausreichend Unterstützung, Regelsets anzulegen)

Im Beispiel hier wird im angegebene Verzeichnis nach einer Datei gesucht, deren Name mit <Rechnung> beginnt und die im Namen ein definiertes Datumsformat hat, gesucht. Dabei können für Datumssuche sehr komplexe Regeln angelegt und auch im Text selbst gesucht werden:

Ob die Suchbedingungen der Regel korrekt aufgesetzt sind, kann man in Echtzeit sehen, wenn die Datei als „PREVIEW“ gesetzt wird – ein sehr hilfreiches Feature.

Nun definieren Sie noch, was mit der Datei geschehen soll.

Im Ruleset oben wird die Datei zunächst umbenannt (Erinnerung: Namenskonventionen) in „<RE Telekom> …<Datum>.pdf“. Das Datum wird übrigens aufgrund der mächtigen Datumsfunktion dynamisch gesetzt. Dann bekommt die Datei noch ein Label (ist für das Verschieben nicht wichtig) und wird in den Ordner „Telekom“ verschoben und letztlich in das Unterverzeichnis nach Jahr verschoben (wieder hilft hier die Datumsfunktion).

Andere Anhänge, die übrigens oft mit anfallen (Werbung etc) kann mit einer weiteren Regel automatisch gelöscht werden.

Automatisieren von gescannten Dateien

Das Auffinden, Umbenennen und Verschieben der gescannten Daten funktioniert im Prinzip nicht anders, als bereits zuvor beschrieben. Hier kommt es allerdings deutlich mehr auf die Qualität der gescannten Daten an, wenn auch Dateiinhalte durch Hazel analysiert werden sollen.

Sie können grundsätzlich auch zweistufig vorgehen:

- manuelle Benennung der Dateien

- automatisiertes Verschieben anhand der zuvor definierten Namensregeln

Leider gibt es m.W. kein entsprechendes Windows-Programm; falls Sie doch eines kennen, sagen Sie bitte Bescheid. Ich nehme das gern mit auf.

Suchen und Finden

Dieser Abschnitt kann zwischenzeitlich recht kurz gehalten werden: Sowohl Windows als auch MacOS haben leistungsstarke Indexierungsfunktionen und finden über Ihre eingebauten Suchfelder Dateien in Sekundenschnelle.

Wenn Sie eine „saubere“ Namenskonvention verwenden, können Sie hier sehr schnell alle Dateien aufspüren.

Arbeiten im Team

Was nützt es, wenn die Daten digital vorliegen aber eben nur auf Ihrem Rechner. Vielleicht müssen aber mehrere Personen darauf zugreifen? Sicher gibt es bereits heute bekannte Möglichkeiten wie Dropbox. Aber nicht jeder möchte seine Daten durch die Welt pusten ohne zu wissen, wer hier alles mitlesen kann.

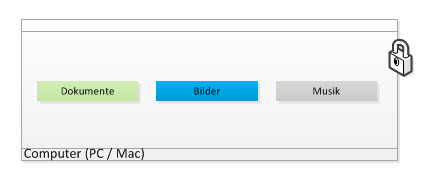

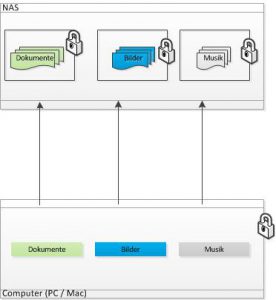

Eine einfach zu realisierende Möglichkeit ist es, eine zentrale Plattform zum Datenaustausch im Heimnetzwerk aufzusetzen. So wäre es möglich, eine NAS (Synology, QNAP oder andere) als Zentrale zu etablieren und alle Rechner im Netz -egal ob stationär oder Notebooks- gegen diese „Zentrale zu synchronisieren. Dabei sind auch unterschiedliche Synchronisierungsregeln möglich, wenn bspw. nicht jeder alle Daten benötigt. Das könnte dann so aussehen:

- der PC synchronisiert alle Verzeichnisse mit dem NAS

- ein Notebook synchronisiert 3 Verzeichnisse und ein weiteres Notebook zwei andere Verzeichnisse

Ein besonders empfehlenswertes Tool für 2-Wege-Synchronisation ist GoodSync.

Hier stehen umfangreiche Funktionen zur Verfügung, insbesondere:

- Synchronisierung oder Backup

- Suche nach „verlorenen“ Dateien

- Aufbewahrung gelöschter Daten

- Filter, Scripte u.v.m.

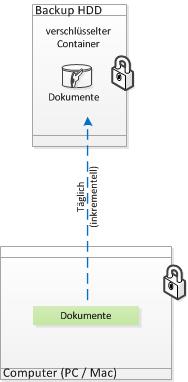

Backup-Strategien

Nach dem vorherigen Kapitel könnte man meinen, dass man hier bereits ein gelungenes Backup hat. ABER: Was nützt Ihnen das, wenn die Wohnung abbrennt oder wenn eine Synchronisation wider Erwarten schief geht und Daten löscht. Eine Synchronisation ist eben kein Backup.

Eine Empfehlung ist daher das Speichern in der Cloud. Hier gibt es allerdings ein paar wesentliche Punkte zu beachten:

- Der Speicher sollte ohne proprietäre Tools anzusprechen sein (also z.B. auch via FTP, sFTP oder andere Protokolle)

- Der Anbieter sollte lange Dateinamen (inkl. der Verzeichnisse) unterstützen

- Es muss ausreichend Platz verfügbar sein: Wenn Sie Ihr papierloses Büro ein paar Jahre haben, kommt einiges zusammen

- Der Speicher sollte in einem Land liegen, welches gewisse Datenschutzprinzipien anerkennt.

- Der Anbieter muss eine verschlüsselte Datenübertragung unterstützen

- Es sollte bezahlbar sein.

- Die Verbindung sollte nur während der Synchronisation bestehen (also keine Einbindung als Laufwerk). Letzteres ist zwar bequem, öffnet aber Tür und Tor bei Trojanerbefall und Verschlüselung eigener Daten durch Tools wie Locky und Co

Bis auf wenige -meist spezialisierte- Anbieter ist der Inhalt des Cloudspeichers nicht von Haus aus verschlüsselt. Sie sollten daher nie Ihre Daten einfach auf Dropbox und Co ablegen.

Andere Accounts wie Microsofts Cloudspeicher im Rahmen der privaten oder geschäftlichen Office365-Accounts basieren auf Sharepoint und unterliegen damit schwerwiegenden Einschränkungen in der maximal zulässigen Zeichenlänge und sind damit sehr eingeschränkt nutzbar.

Empfehlenswert sind daher Anbieter mit sFTP. Die Datenverbindung kann dann wieder mit Goodsync vorgenommen und das Backup kann automatisiert werden.

Und der Clou: Goodsync lässt die Verschlüsselung der Daten auf der Empfängerseite zu, so dass dort nur Datenmüll zu sehen ist:

Und der Decyptor Locky hat so auch keine Chance, denn ausser Goodsync kennt niemand den Zugang zu Ihrem Webspace.

Datenschutzhinweis

![]()